Cyber Crime

La sicurezza ambientale e i dispositivi tecnologici

Il lavoro di Analisi Ambientale (bonifica elettronica), è un’attività che svolgiamo per le istituzioni, le aziende ed i privati, dovunque vengono trattate informazioni strategiche, la cui compromissione, potrebbe portare ingenti danni sia economici che di immagine.

Il lavoro consiste principalmente nella ricerca di sistemi di captazione audio/video, di solito celati negli ambienti frequentati dal target o bersaglio oggetto dello spionaggio, quindi la tecnica da noi utilizzata, frutto anche di anni di esperienza nel campo, è quella di seguire questa sequenza di controlli:

- Individuazione dei punti caldi, utilizzando la termocamera

- Individuazione delle giunture non lineari, ovvero la ricerca di circuiterie elettroniche

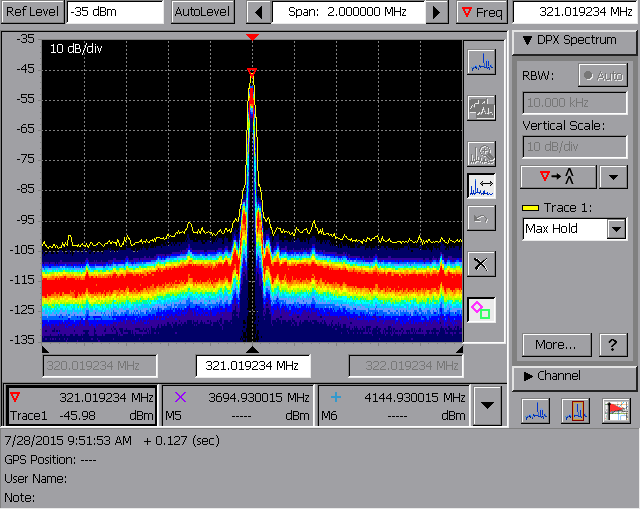

- Analisi delle trasmissioni RF, con analizzatore di spettro real time

- Successivamente o in parallelo, utilizziamo moduli aggiuntivi che permettono di controllare altri ambiti di ricerca, come infrarosso, campo magnetico, microonde ed altro per la ricerca delle microspie GSM/LTE e microspie WiFi con antenna direzionale.

- Analisi dei PC o i telefonini, purtroppo la via più semplice per intercettare una persona è farlo tramite la rete e infettare il dispositivo del bersaglio. Per fare questi controlli, utilizziamo nostre tecniche tramite riga di comando sui PC e sempre il Cellebrite UFED che ha una funzione di ricerca e localizzazione di tutti i malware esistenti su qualsiasi piattaforma, Android, iOS, Nokia, RIM ecc.

La consulenza (Technical Surveillance Counter-Measures) viene proposta con analisi e attività di contro sorveglianza grazie alla esperienza del team maturata nei numerosi anni di attività sempre al passo con le nuove tecnologie, per le seguenti tecniche operative di bonifica e scenari di analisi:

- Minacce acustiche/microfoniche

- Minacce RF e microonde

- Minacce laser

- Minacce a infrarossi

- Minacce su cavo (elettrico, LAN, telefonico, multi coppia)

- Rilevazione di dispositivi d’attacco occultati, spenti e/o non in trasmissione

- Procedure di ricerca fisica (ispezione visiva)

- Procedure di ricerca elettronica-strumentale

- Utilizzo delle apparecchiature di rilevamento

- Rilevazione delle vulnerabilità digitali Spyware su Pc/Laptop e Smartphone